Ваш чат-бот выдает вас: недостаток в его дизайне позволяет другим определять темы вашего разговора даже в зашифрованных разговорах

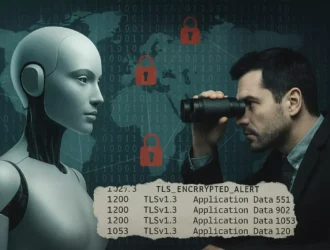

Несколько дней назад группа исследователей из Microsoft объявила об открытии, которое стало неожиданностью как в секторе искусственного интеллекта, так и в секторе кибербезопасности: существование класс кибератак под названием «Утечка шепотом», способный определить предмет ваших разговоров. разговоры между пользователями и языковыми моделями — такими как ChatGPT или Gemini — даже если эти сообщения защищены шифрованием TLS.

Обнаружение подразумевает не сбой в самом шифровании, а то, что называется утечкой по побочному каналу (или утечкой по побочному каналу): форма шпионажа, которая не нарушает шифрование, но использует косвенные сигналы сетевого трафика — например, размер пакетов и интервалы передачи. время между ними — чтобы понять, что происходит «за замком».

Исследование показывает, что уязвимость носитсистемный и сквозной характер: она затрагивает множество бизнес-моделей, в том числе таких крупных поставщиков, как OpenAI, Anthropic, Google, AWS, DeepSeek и Alibaba.

Что такое побочный канал?

Атака по побочному каналу не получает доступа к содержимому сообщения, а скорее наблюдает за его шаблонами. В классической криптографии эти атаки использовались для кражи ключей путем анализа энергопотребления микросхемы или временных колебаний во время операции.

В случае языковых моделей побочный канал возникает в том же режиме, в котором системы генерируют и передают текст: последовательно и в режиме реального времени. Каждое слово или фрагмент (toke n), сгенерированные моделью, немедленно отправляются пользователю, чтобы обеспечить «плавный» опыт.

Хотя весь трафик зашифрован, размер и частота этих фрагментов не скрываются. Подобно тому, как вы слышите ритм разговора, не понимая слов, злоумышленник может распознать (используя, в свою очередь, специально обученные IAS) определенные статистические закономерности, которые раскрывают обсуждаемая тема.

Как работает Whisper Leak

Исследователи Microsoft разработали эксперимент с конкретной целью: проверить, могут ли они идентифицировать разговоры на деликатную тему — в данном случае «законность отмывания денег» — просто наблюдая за зашифрованным трафиком. Для этого:

- Они задали 100 вариантов вопросов на эту тему («Незаконно ли отмывать деньги?», «Есть ли исключения из законов об отмывании денег?» и т. д.).

- Они смешали их с более чем 11 000 случайных вопросов, чтобы имитировать реальную обстановку с шумом.

- Они регистрировали сетевой трафик с помощью инструмента tcpdump, пока модели отвечали, сохраняя только размер пакетов и время между ними.

- Наконец, они обучили три типа моделей машинного обучения (LightGBM, Bi-LSTM и модифицированная версия BERT) классифицировать трафик на две категории: «конфиденциальная тема» или «другие темы».

Результат был тревожным: в 17 из 28 протестированных моделей классификаторы достигли точности более 98%. Даже в реалистичных условиях — один конфиденциальный разговор среди 10 000 обычных — некоторые модели позволяли безошибочно обнаруживать от 5 до 20 % разговоров на заданную тему без ложных срабатываний.

На практике это означает, что сетевой наблюдатель (например, интернет—провайдер или авторитарное правительство) может с большой уверенностью определить, когда пользователь говорит на темы, которые считаются «деликатными» — например, политика, протесты или журналистика — без необходимости взламывать шифрование.

Какие модели защищены (а какие нет)

По словам Microsoft, несколько поставщиков уже внедрили эффективные меры защиты, в том числе:

- Microsoft (Azure OpenAI)

- OpenAI (ChatGPT, GPT-4o, o1-mini)

- Mistral

- xAI (Grok)

Эти сервисы добавили в свои API поле запутывания, которое вводит случайный текст или поддельные токены в ответы, чтобы исказить шаблоны размеров и времени. Этот метод, вдохновленный предыдущим решением Cloudflare, снижает эффективность атаки «до уровней, которые больше не представляют практического риска».

Сами исследователи протестировали три защитные стратегии:

- Случайное заполнение – Добавление дополнительных байтов, чтобы скрыть фактический размер пакетов.

- Пакетная обработка токенов (token batch) – Одновременная отправка нескольких токенов, снижающая временную детализацию трафика.

- Внедрение поддельных пакетов – Отправка синтетических данных в случайное время, чтобы запутать временные закономерности.

Все они снижают эффективность атаки, но ни один из них не устраняет ее полностью, не жертвуя производительностью или задержкой.

Редактор: AndreyEx