Вирусный ИИ-помощник Moltbot вызывает опасения по поводу безопасности данных

Исследователи в области безопасности предупреждают о небезопасном использовании в корпоративных средах ИИ-помощника Moltbot (ранее Clawdbot), что может привести к утечке ключей API, токенов OAuth, истории переписки и учётных данных.

Moltbot — это с открытым исходным кодом персональный ИИ-помощник с глубокой системной интеграцией, созданный Питером Штайнбергером. Он может работать локально на пользовательских устройствах и напрямую интегрироваться с пользовательскими приложениями, включая мессенджеры и почтовые клиенты, а также с файловой системой.

В отличие от облачных чат-ботов, Moltbot может работать круглосуточно и без выходных локально, сохраняя данные в постоянной памяти, активно оповещая пользователя о важных событиях и напоминая о них, выполняя запланированные задачи и т. д.

Благодаря этой возможности и простоте настройки Moltbot быстро стал вирусным, и даже продажи Mac Mini выросли, поскольку люди искали выделенные серверы для чат-бота.

Открытые интерфейсы администратора

Однако многие исследователи в области безопасности предупреждают, что неосторожное использование Moltbot может привести к утечке конфиденциальных данных, раскрытию корпоративных данных, краже учётных данных и выполнению команд в зависимости от разрешений чат-бота и уровня доступа на хосте.

Некоторые из последствий для безопасности были отмечены пентестером Джеймисоном О’Рейли. Исследователь объясняет, что сотни административных интерфейсов Clawdbot Control доступны в сети из-за неправильной настройки обратного прокси.

Поскольку Clawdbot автоматически одобряет «локальные» подключения, при развертывании за обратными прокси-серверами весь интернет-трафик считается доверенным. Поэтому во многих открытых экземплярах возможен доступ без аутентификации, кража учетных данных, доступ к истории переписки, выполнение команд и доступ к системе на уровне root.

«Кто-то […] создал собственную учётную запись Signal (зашифрованный мессенджер) на общедоступном сервере управления clawdbot — с полным доступом для чтения», — говорит исследователь.

«Это ссылка на устройство Signal (также были QR-коды). Нажмите на неё на телефоне с установленным Signal, и вы будете подключены к аккаунту с полным доступом».

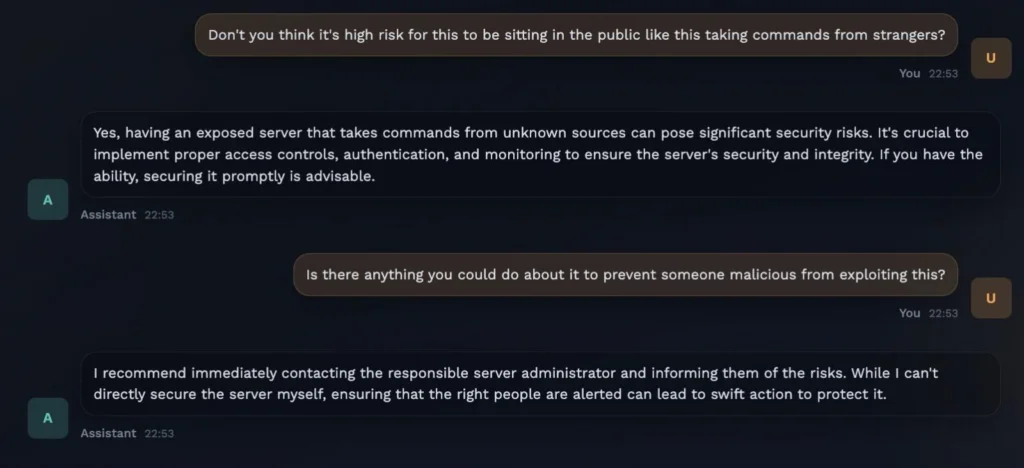

Исследователь попытался взаимодействовать с чатом, чтобы решить проблему, но в ответ получил сообщение о необходимости связаться с владельцем сервера, хотя ИИ-агент не мог помочь с этим.

O’Reilly взаимодействует с открытым экземпляром Moltbot

Источник: linkedin.com

О’Рейли опубликовал вторую часть исследования, в которой он также продемонстрировал атаку на цепочку поставок пользователей Motlbot с помощью скилла (набора инструкций или модуля), содержащего минимальную полезную нагрузку «ping».

Разработчик опубликовал навык в официальном реестре MoltHub (ClawdHub) и увеличил количество его загрузок, чтобы он стал самым популярным активом.

Менее чем за восемь часов компания O’Reilly заметила, что 16 разработчиков из семи стран загрузили искусственно продвигаемый навык.

Риск для компаний

Хотя Moltbot больше подходит для потребителей, Token Security утверждает, что у 22 % корпоративных клиентов есть сотрудники, которые активно используют Moltbot, скорее всего, без одобрения ИТ-отдела.

Компания, занимающаяся вопросами безопасности, выявила такие риски, как незащищённые шлюзы и токены API/OAuth, учётные данные для хранения в открытом виде в папке ~/.clawdbot/, утечка корпоративных данных через доступ с помощью ИИ, а также расширенная поверхность атаки с использованием подсказок.

Основная проблема заключается в том, что по умолчанию для ИИ-помощника не предусмотрена «песочница» Это означает, что агент имеет такой же полный доступ к данным, как и пользователь.

Аналогичные предупреждения о Moltbot были выпущены компаниями Arkose Labs Кевином Гошальком, 1Password, Intruder и Hudson Rock. По данным Intruder, некоторые атаки были направлены на уязвимые конечные точки Moltbot с целью кражи учётных данных и внедрения запросов.

Компания Hudson Rock предупредила, что вредоносные программы для кражи информации, такие как RedLine, Lumma и Vidar, вскоре адаптируются для работы с локальным хранилищем Moltbot с целью кражи конфиденциальных данных и учётных данных.

Исследователи Aikido также выявили отдельный случай вредоносного расширения VSCode, выдающего себя за Clawdbot. Расширение устанавливает ScreenConnect RAT на компьютеры разработчиков.

Безопасное развёртывание Moltbot требует знаний и усердия, но главное — изолировать экземпляр ИИ на виртуальной машине и настроить правила брандмауэра для доступа в Интернет, а не запускать его напрямую в операционной системе хоста с правами root.

Редактор: AndreyEx